Рутокен ЭЦП 2.0 2100 micro, серт. ФСТЭК

-

-

Модель отсутствует в основном прайс-листе или снята с производства.

Рутокен ЭЦП 2.0 cнимаются с производства в связи с выходом новой продуктовой линейки. Преемником данных моделей являются устройства Рутокен ЭЦП 3.0, обратно совместимые со всеми моделями Рутокен ЭЦП 2.0.

Полнофункциональный USB-токен Рутокен ЭЦП 2.0 2100 в миниатюрном исполнении. Построен на защищенном смарт-карточном микроконтроллере. Ориентирован на пользователей ноутбуков, нетбуков и планшетов. В подключенном состоянии выступает за пределы компьютера чуть более чем на 5мм.

Электронный идентификатор с аппаратной реализацией российских стандартов электронной подписи, шифрования и хеширования. Обеспечивает безопасное хранение ключей электронной подписи во встроенной защищенной памяти без возможности их экспорта. Рутокен ЭЦП 2.0 с поддерживает новые российские стандарты (ГОСТ Р 34.10-2012, ГОСТ Р 34.11-2012 и VKO ГОСТ Р 34.10-2012) и выполнен в микро-корпусе. Рутокен ЭЦП 2.0 micro функционально идентичен базовому USB-токену Рутокен ЭЦП 2.0. Идеален для применения с мобильными устройствами.

Для чего нужен Рутокен ЭЦП 2.0

Рутокен ЭЦП 2.0 предназначен для безопасной двухфакторной аутентификации пользователей, генерации и защищенного хранения ключей шифрования, ключей электронной подписи, цифровых сертификатов и других данных, а так же для выполнения шифрования и электронной подписи «на борту» устройства.

Аппаратная реализация национальных стандартов электронной подписи, шифрования и хэширования позволяет использовать Рутокен ЭЦП 2.0 в качестве интеллектуального ключевого носителя и средства электронной подписи в российских системах PKI, в системах юридически значимого электронного документооборота и в других информационных системах, использующих технологии электронной подписи.

Рутокен ЭЦП 2.0 позволяет выполнять криптографические операции таким образом, что закрытая ключевая информация никогда не покидает пределы токена. Таким образом, исключается возможность компрометации ключа и увеличивается общая безопасность информационной системы.

Как работает Рутокен ЭЦП 2.0

Рутокен ЭЦП 2.0 обеспечивает двухфакторную аутентификацию в компьютерных системах. Для успешной аутентификации требуется выполнение двух условий: знание пользователем PIN-кода и физическое наличие самого идентификатора. Это обеспечивает гораздо более высокий уровень безопасности по сравнению с традиционным доступом по паролю.

Основу Рутокен ЭЦП 2.0 составляет современный защищенный микроконтроллер и встроенная защищенная память, в которой безопасно хранятся данные пользователя: пароли, ключи шифрования и подписи, сертификаты и другие данные.

Электронный идентификатор Рутокен ЭЦП 2.0 поддерживает основные российские и международные стандарты в области информационной безопасности. Это позволяет легко, без дополнительных усилий, встраивать его поддержку в существующие информационные системы.

- Аутентификация

-

- Замена парольной аутентификации при доступе к БД, Web-серверам, VPN-сетям и security-ориентированным приложениям на двухфакторную программно-аппаратную аутентификацию.

- Аутентификация при доступе к почтовым серверам, серверам баз данных, Web-серверам, файл-серверам.

- Надежная аутентификация при удаленном администрировании и т. п.

- Электронная подпись

-

- Аппаратная реализация электронной подписи.

- Безопасное хранение ключевой информации

-

- Использование ключевой информации для выполнения криптографических операций на самом устройстве без возможности выдачи наружу закрытой ключевой информации.

- Сгенерированные на токене ключи не могут быть скопированы.

- При утере или краже токена безопасность не нарушается: для доступа к информации требуется PIN-код.

- Защита персональных данных

-

- Защита электронной переписки: шифрование почты, электронная подпись почтовых отправлений.

- Защита доступа к компьютеру и в домен локальной сети.

- Возможность шифрования данных на дисках.

- Корпоративное использование

-

- Использование в качестве интеллектуального ключевого носителя в разнообразных информационных системах, использующих технологии электронной подписи.

- Использование в качестве полноценного устройства шифрования и электронной подписи в криптографических сервис-провайдерах, системах защищенного документооборота, в ПО для шифрования логических дисков и т. д.

- Использование в корпоративных системах для надежного хранения служебной информации, персональной информации пользователей, паролей, ключей шифрования, цифровых сертификатов и любой другой конфиденциальной информации.

- Использование в качестве единого идентификационного устройства для доступа пользователя к разным элементам корпоративной системы.

- Криптографические возможности

-

- Поддержка алгоритмов ГОСТ Р 34.10-2001 и ГОСТ Р 34.10-2012 (256 и 512 бит): генерация ключевых пар с проверкой качества, формирование и проверка электронной подписи, срок действия закрытых ключей до 3-х лет.

- Поддержка алгоритмов ГОСТ Р 34.11-94 и ГОСТ Р 34.11-2012 (256 и 512 бит): вычисление значения хэш-функции данных, в том числе с возможностью последующего формирования ЭЦП.

- Поддержка алгоритма ГОСТ 28147-89: генерация ключей шифрования, шифрование данных в режимах простой замены, гаммирования и гаммирования с обратной связью, вычисление и проверка криптографической контрольной суммы данных (имитовставки ГОСТ).

- Выработка сессионных ключей (ключей парной связи): по схеме VKO GOST R 34.10-2001 (RFC 4357) и VKO GOST R 34.10-2012 (RFC 7836), расшифрование по схеме EC El-Gamal.

- Поддержка алгоритма RSA: поддержка ключей размером до 2048 бит, генерация ключевых пар с настраиваемой проверкой качества, импорт ключевых пар, формирование электронной подписи.

- Генерация последовательности случайных чисел требуемой длины.

- Аппаратные криптографические операции

-

- Электронная подпись ГОСТ 34.10-2012 (256): 0,3 сек.

- Электронная подпись ГОСТ 34.10-2012 (512): 1,2 сек.

- Электронная подпись ГОСТ Р 34.10-2001: 0,3 сек.

- Скорость хеширования ГОСТ Р 34.11-2012 (256 и 512): до 22 КБ/сек.

- Скорость хеширования ГОСТ Р 34.11-94: до 81 КБ/сек.

- Скорость шифрования ГОСТ 28147-89: до 109 КБ/сек.

- Специальные возможности

-

- Возможность создания специальной неудаляемой ключевой пары устройства.

- Ведение неубывающего счетчика операций электронной подписи.

- Доверенное считывание значения неубывающего счетчика, подтвержденное электронной подписью.

- Журналирование операций электронной подписи, фиксация критических параметров электронной подписи и окружения.

- Доверенное получение журнала операций, подтвержденное электронной подписью.

- Возможности аутентификации владельца

-

- Двухфакторная аутентификация: по предъявлению самого идентификатора и по предъявлению уникального PIN-кода.

- Поддержка 3 категорий владельцев: Администратор, Пользователь, Гость.

- Поддержка 2-х Глобальных PIN-кодов: Администратора и Пользователя.

- Поддержка Локальных PIN-кодов для защиты конкретных объектов (например, контейнеров сертификатов) в памяти устройства.

- Настраиваемый минимальный размер PIN-кода (для любого PIN-кода настраивается независимо).

- Поддержка комбинированной аутентификации: по схеме «Администратор или Пользователь» и аутентификация по Глобальным PIN-кодам в сочетании с аутентификацией по Локальным PIN-кодам.

- Создание локальных PIN-кодов для дополнительной защиты части ключевой информации, хранящейся на токене. Возможность одновременной работы с несколькими локальными PIN-кодами (до 7 шт.).

- Ограничение числа попыток ввода PIN-кода.

- Индикация факта смены Глобальных PIN-кодов с PIN кодов по-умолчанию на оригинальные.

- Файловая система

-

- Встроенная файловая структура по ISO/IEC 7816-4.

- Число файловых объектов внутри папки – до 255 включительно.

- Использование File Allocation Table (FAT) для оптимального размещения файловых объектов в памяти.

- Уровень вложенности папок ограничен объемом свободной памяти для файловой системы.

- Хранение закрытых и симметричных ключей без возможности их экспорта из устройства.

- Использование Security Environment для удобной настройки параметров криптографических операций.

- Использование файлов Rutoken Special File (RSF-файлов) для хранения ключевой информации: ключей шифрования, сертификатов и т. п.

- Использование предопределенных папок для хранения разных видов ключевой информации с автоматическим выбором нужной папки при создании и использовании RSF-файлов.

- Возможность изменения политики смены PIN-кода пользователя. Смена может быть доступна Пользователю, Администратору или обеим ролям одновременно.

- Интерфейсы

-

- Протокол обмена по ISO 7816-12.

- Поддержка USB CCID: работа без установки драйверов устройства в современных версиях ОС.

- Поддержка PC/SC.

- Microsoft Crypto API.

- Microsoft SmartCard API.

- PKCS#11 (включая российский профиль).

- Встроенный контроль и индикация

-

- Контроль целостности микропрограммы (прошивки) Рутокен ЭЦП.

- Контроль целостности системных областей памяти.

- Проверка целостности RSF-файлов перед любым их использованием.

- Счетчики изменений в файловой структуре и изменений любых PIN-кодов для контроля несанкционированных изменений.

- Проверка правильности функционирования криптографических алгоритмов.

- Светодиодный индикатор с режимами работы: готовность к работе, выполнение операции, нарушения в системной области памяти.

- Общие характеристики

-

- Современный защищенный микроконтроллер.

- Идентификация с помощью 32-битного уникального серийного номера.

- Поддержка операционных систем:

- Microsoft Windows 11/10/8.1/2019/2016/2012R2/8/2012/7/2008R2/Vista/2008/XP/2003

- GNU/Linux

- Apple macOS/OSX

- EEPROM память 64 КБ.

- Интерфейс USB 1.1 и выше.

- Размеры 17,8х15,4х5,8мм.

- Масса 1,6г.

- Дополнительные возможности

-

- Собственный CSP со стандартным набором интерфейсов и функций API.

- Возможность интеграции в smartcard-ориентированные программные продукты.

- Библиотека minidriver для интеграции с Microsoft Base SmartCard Cryptoprovider.

- Портал документации

-

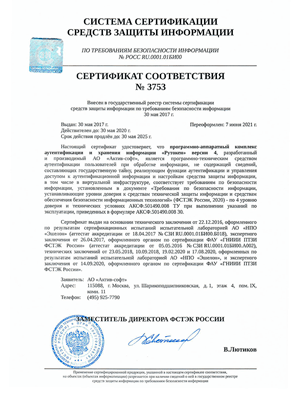

Сертификат на ПАК «Рутокен» №3753 ФСТЭК РФ

Подтверждает, что программно-аппаратный комплекс «Рутокен» является программно-техническим средством аутентификации пользователей при обработке информации, не содержащей сведений, составляющих государственную тайну. ПАК «Рутокен» реализует функции аутентификации и управления доступом к аутентификационной информации и настройкам СЗИ, в том числе в виртуальной инфраструктуре, и соответствует требованиям технических условий и руководящих документов по четвертому уровню доверия, согласно «Требованиям по безопасности информации, устанавливающим уровни доверия к средствам технической защиты информации и средствам обеспечения безопасности информационных технологий».